Новое академическое исследование обнаружило серьезные уязвимости безопасности и обманчивые практики среди самых загружаемых VPN-приложений в мире, затрагивающие более 700 миллионов пользователей Android.

Международная группа исследователей из Университета штата Аризона, лаборатории Citizen Lab и колледжа Боудойн опубликовала шокирующие результаты анализа популярных VPN-сервисов. Оказалось, что десятки приложений, позиционирующих себя как независимые и безопасные решения, на самом деле тайно связаны через общую собственность, серверную инфраструктуру и даже криптографические учетные данные.

Методология исследования и ключевые находки

Исследование было представлено на конференции Free and Open Communications on the Internet (FOCI) 2025. Авторы работы — Бенджамин Миксон-Бака, Джеффри Нокел и Джедидия Крэндалл — использовали комбинацию методов: анализ APK-файлов, изучение корпоративных документов и сетевую криминалистику.

Исследователи начали с изучения 100 самых загружаемых VPN-приложений из SensorTower и AppMagic, сузив список до 50, не базирующихся в США. Многие из них заявляли о работе из Сингапура, известного центра для компаний-оболочек в VPN-индустрии.

В результате анализа было выявлено 21 приложение, связанное с 13 поставщиками, которые исследователи сгруппировали в три семейства, обозначенные как A, B и C.

Семейство A: крупнейшие нарушители

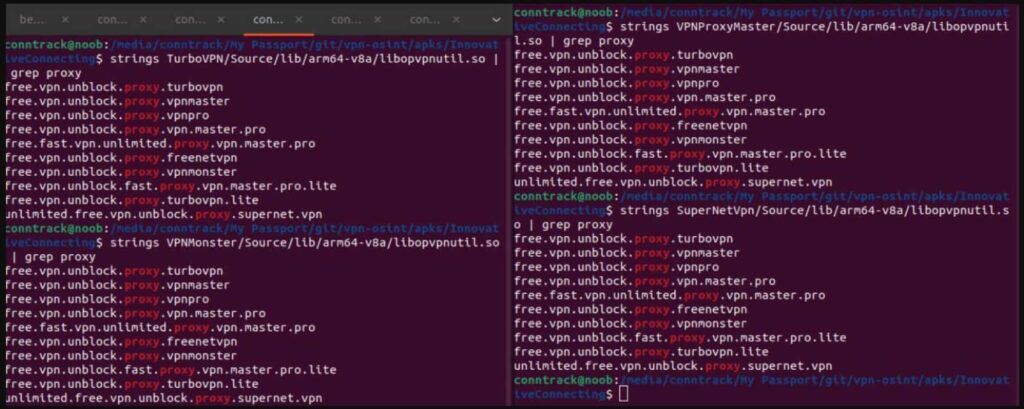

К семейству A относятся такие поставщики, как Innovative Connecting, Autumn Breeze и Lemon Clove, отвечающие за приложения TurboVPN, VPN Proxy Master и Snap VPN. Каждое из этих приложений имеет десятки или сотни миллионов загрузок.

Анализ показал поразительное сходство в коде этих приложений.

Все они содержат идентичные общие библиотеки, такие как libopvpnutils.so, и что особенно тревожно — все они хранят одинаковые пароли Shadowsocks прямо в APK-файлах. Эти пароли находятся в файлах типа server_offline.ser и зашифрованы с помощью AES-192-ECB.

Hidden Links

Семейство B: общая инфраструктура

Семейство B, включающее Matrix Mobile, Wildlook Tech и другие компании, было связано через идентичные общие библиотеки (libcore.so), общие IP-адреса VPN-серверов и 14 захардкоженных паролей. Хотя кодовые базы немного больше отличались от семейства A, они также повторно использовали серверную инфраструктуру и файлы конфигурации с предсказуемой логикой шифрования.

Семейство C: собственный протокол туннелирования

Семейство C включает Free Connected Limited (разработчик X-VPN) и Fast Potato Pte. Ltd. Эти приложения используют собственный протокол туннелирования, замаскированный под порт 53, который обычно используется для DNS. Приложения содержат редкие нативные библиотеки и даже идентичные имена переменных, что указывает на общее авторство.

Критические уязвимости безопасности

Исследователи обнаружили множество взаимосвязанных уязвимостей, некоторые из которых полностью подрывают конфиденциальность, которую обещают обеспечить VPN:

Захардкоженные пароли Shadowsocks

В семействах A и B злоумышленники могут извлечь симметричные ключи шифрования и использовать их для расшифровки пользовательского трафика. Поскольку один и тот же пароль используется для всех клиентов, один ключ может скомпрометировать миллионы пользователей.

Устаревшие шифры

Несколько приложений до сих пор используют RC4-MD5 для Shadowsocks — набор шифров, который считается небезопасным и устаревшим с 2020 года. Не была реализована защита от отбрасывания ключей или IV, что делает трафик потенциально уязвимым для атак подтверждения или даже восстановления ключей.

Атаки слепого пути

Все приложения трех семейств уязвимы для атак вывода на стороне клиента, позволяя противникам в той же сети (например, Wi-Fi) определять активные соединения, несмотря на шифрование VPN-туннеля. Это произошло из-за неправильного использования библиотек, таких как libredsocks.so, которые неправильно взаимодействуют с фреймворком отслеживания соединений Android.

Инвазивная телеметрия

Некоторые приложения тайно запрашивают данные, связанные с местоположением, такие как почтовые индексы через ip-api.com, и загружают их на серверы Firebase, нарушая собственные политики конфиденциальности, которые утверждают, что не собирают данные на уровне адресов.

Связи с Китаем

Исследование основывается на предыдущих расследованиях Tech Transparency Project, которые связывали приложения вроде TurboVPN и Snap VPN с китайской фирмой Qihoo 360, компанией, находящейся под санкциями правительства США за связи с Народно-освободительной армией Китая.

Хотя эти приложения заявляют о работе из Сингапура, корпоративные документы раскрывают адреса в Китае и владение китайскими гражданами, что прямо противоречит их публичным заявлениям.

Исследователи также подтвердили совместное использование инфраструктуры, используя извлеченные учетные данные Shadowsocks из одного приложения для успешного подключения к VPN-серверам якобы другого поставщика, демонстрируя возможность перекрестного доступа между приложениями.

Рекомендации для пользователей

Это исследование представляет один из самых всесторонних криминалистических анализов мобильных VPN-приложений на сегодняшний день, раскрывая, как масштаб, неясность и сбои в безопасности объединяются, чтобы подвергнуть риску миллионы пользователей.

Эксперты рекомендуют пользователям:

- Избегать бесплатных VPN-сервисов неизвестного происхождения, особенно тех, которые заявляют о базировании в офшорных юрисдикциях

- Выбирать проверенные VPN-сервисы с открытым исходным кодом или прошедшие независимый аудит безопасности

- Внимательно изучать политики конфиденциальности и корпоративную структуру VPN-провайдеров

- Использовать VPN-сервисы с доказанной политикой «no-logs» и прозрачными отчетами о прозрачности

Итог

Результаты исследования подчеркивают критическую важность тщательного выбора VPN-сервиса. В то время как пользователи полагаются на VPN для защиты своей конфиденциальности и безопасности в интернете, многие популярные приложения на самом деле создают дополнительные риски.

Обнаружение общих криптографических ключей, устаревших протоколов шифрования и скрытых связей с китайскими компаниями вызывает серьезные вопросы о реальной безопасности миллионов пользователей по всему миру. Это исследование должно послужить тревожным сигналом как для пользователей, так и для регулирующих органов о необходимости более строгого контроля над индустрией VPN-сервисов.

Наш процесс рецензирования основан на тщательном исследовании и объективности. Все материалы проходят многоуровневую проверку на соответствие высоким стандартам качества и точности, обеспечивая надёжную информацию для принятия обоснованных решений.

Леся – ведущий дата-аналитик в проекте VPRussia, обладает более чем 5-летним опытом в области анализа данных и разработки аналитических решений. С образованием в области математики и компьютерных наук, Леся специализируется на использовании Python, R и SQL для обработки и анализа больших данных. Её ключевые задачи включают сбор и анализ данных о пользователях VPN-сервисов, разработку моделей для оценки их эффективности, а также создание отчетов и визуализаций для команды и руководства.