Amazon сообщила о масштабной операции по нейтрализации кампании кибершпионажа, направленной против пользователей Microsoft. Атака, по данным компании, была организована известной группировкой Midnight Blizzard (также известной как APT29, Cozy Bear, The Dukes и Yttrium), которую западные спецслужбы связывают с Службой внешней разведки России (СВР).

Как проходила атака

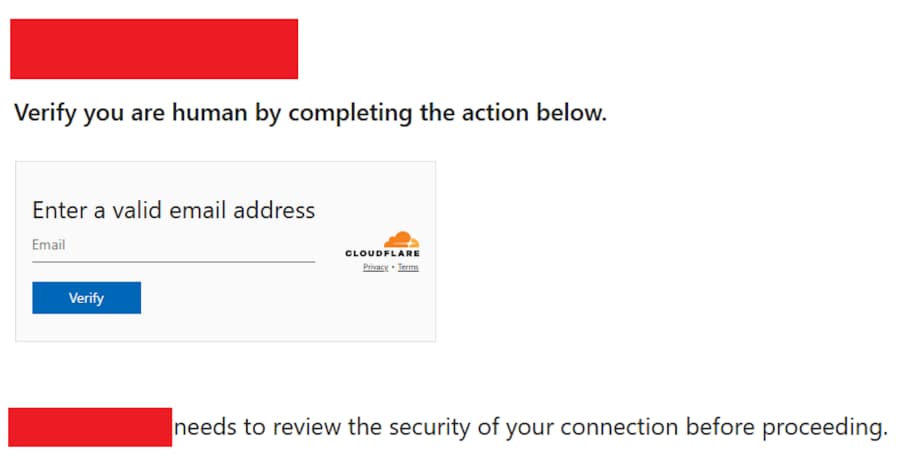

Исследователи Amazon выяснили, что злоумышленники компрометировали легитимные веб-сайты и внедряли в них вредоносный JavaScript-код. Этот код перенаправлял небольшую часть посетителей на специально созданные домены, такие как findcloudflare[.]com, имитирующие страницу проверки Cloudflare.

Попав на поддельный сайт, жертвы вводили свои учетные данные Microsoft и подтверждали вход, фактически разрешая злоумышленникам авторизовать свои устройства через механизм Microsoft Device Code Flow.

Это давало атакующим доступ к корпоративным данным, электронной почте и документам жертвы.

Эволюция методов Midnight Blizzard

По словам директора по информационной безопасности Amazon CJ Мозеса, злоумышленники перенаправляли лишь около 10% посетителей заражённых сайтов, что позволяло им скрываться дольше и не вызывать подозрений.

«Этот целеустремленный подход иллюстрирует продолжение эволюции APT29 в расширении их операций для охвата более широкого круга задач по сбору разведданных»,

Amazon CISO CJ Moses

Группа использовала:

- Случайную выборку жертв — чтобы атаки выглядели спорадическими.

- Base64-шифрование вредоносного кода — для обхода систем обнаружения.

- Cookies — чтобы не перенаправлять одного и того же пользователя несколько раз.

После блокировки доменов хакеры быстро разворачивали новые серверы, регистрировали свежие домены и даже переходили на других облачных провайдеров. Один из новых адресов, задействованных в атаке, — cloudflare[.]redirectpartners[.]com.

Нет компрометации систем AWS

Amazon подчеркнула, что инфраструктура AWS не была взломана, и прямого воздействия на сервисы компании не зафиксировано. Тем не менее, специалисты предупреждают, что подобные атаки представляют серьёзную угрозу для бизнеса, поскольку нацелены на кражу учётных данных и сбор разведданных в глобальном масштабе.

История атак Midnight Blizzard

Это не первый случай активности APT29 против облачных сервисов. Ранее, в 2024–2025 годах, группа уже пыталась распространять вредоносные RDP-файлы, выдавая себя за сотрудников AWS и Microsoft. Летом 2025 года Google предупреждала о новых атаках, направленных на функцию app-specific password, с помощью которой хакеры обходили многофакторную аутентификацию и получали доступ к Gmail-аккаунтам жертв.

Что делать пользователям

Эксперты советуют организациям и частным лицам:

- проверять домены, на которые их перенаправляют сайты,

- включать многофакторную аутентификацию,

- отслеживать подозрительные авторизации в Microsoft 365,

- обновлять браузеры и антивирусное ПО.

Эта кампания показывает, что APT29 продолжает наращивать техническую сложность атак и активно использовать облачные сервисы для масштабирования операций по кибершпионажу.

Наш процесс рецензирования основан на тщательном исследовании и объективности. Все материалы проходят многоуровневую проверку на соответствие высоким стандартам качества и точности, обеспечивая надёжную информацию для принятия обоснованных решений.