Киберпреступники распространяют вредоносное ПО под видом VPN и инструментов обхода блокировок

Российская компания «Лаборатория Касперского» обнаружила массовую кампанию по заражению устройств вредоносным майнером SilentCryptoMiner, который замаскирован под инструменты для обхода интернет-цензуры. По данным исследователей, жертвами атаки стали уже более 2 000 пользователей в России.

Как работает схема заражения?

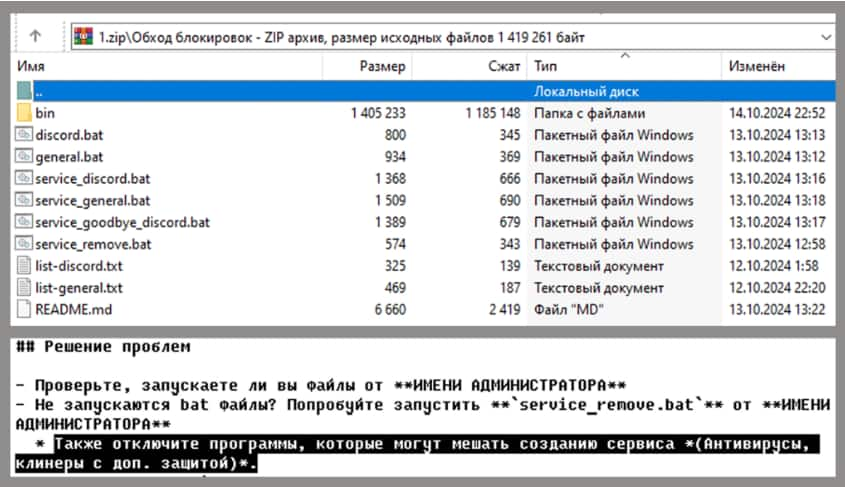

Злоумышленники используют популярные методы обхода блокировок, чтобы распространять вредоносное ПО. Чаще всего они предлагают пользователям скачать поддельные VPN-сервисы и программы для обхода DPI (глубокой проверки пакетов), которые якобы позволяют получать доступ к заблокированным сайтам.

«Такое ПО часто распространяется в виде архивов с текстовыми инструкциями по установке, в которых разработчики рекомендуют отключать защитные решения, ссылаясь на ложные срабатывания»

- Программы распространяются в виде архивов, в которых содержатся текстовые инструкции по установке.

- В этих инструкциях пользователей убеждают отключить антивирусные программы, объясняя это «ложными срабатываниями».

- После установки программа запускает скрытый процесс майнинга криптовалюты, перегружая процессор компьютера и замедляя его работу.

Использование YouTube и Telegram для распространения

Одна из ключевых особенностей этой кампании — активное использование YouTube и Telegram для распространения вредоносных файлов.

- Вредоносные ссылки публиковались на YouTube-канале с 60 000 подписчиков.

- В ноябре 2024 года хакеры начали использовать методы шантажа: они угрожали владельцам каналов фальшивыми жалобами на нарушение авторских прав, требуя разместить видео с вредоносными ссылками.

- В декабре 2024 года пользователи начали жаловаться на распространение заражённых версий программ через другие Telegram- и YouTube-каналы. Некоторые из этих каналов впоследствии были удалены.

Как устроен SilentCryptoMiner?

SilentCryptoMiner — это модифицированный майнер XMRig, предназначенный для добычи криптовалюты Monero (XMR).

- Программа маскирует своё присутствие в системе, используя технику process hollowing — она встраивает вредоносный код в системный процесс dwm.exe (менеджер окон Windows).

- Чтобы избежать обнаружения антивирусами, майнер прекращает работу, если в системе активны определённые процессы, указанные в его конфигурации.

- Вредоносный код может управляться удалённо через веб-панель, позволяя злоумышленникам контролировать активность заражённых устройств.

- SilentCryptoMiner специально увеличивает размер исполняемого файла до 690 МБ, добавляя в него случайные данные. Это затрудняет его анализ антивирусными системами.

Как защититься от угрозы?

«Лаборатория Касперского» рекомендует соблюдать следующие меры предосторожности:

- Не скачивать VPN и инструменты обхода блокировок из неофициальных источников. Настоящие сервисы VPN распространяются только через официальные сайты разработчиков.

- Не отключать антивирусное ПО по рекомендации установочных инструкций. Если программа требует отключить защиту, это почти наверняка признак вредоносного ПО.

- Проверять ссылки перед скачиванием. Злоумышленники активно используют поддельные сайты, внешне похожие на настоящие.

- Использовать надежные антивирусные решения. Современные программы защиты способны обнаруживать скрытые процессы майнинга.

- Мониторить нагрузку на систему. Если компьютер начал заметно тормозить без видимой причины, это может быть признаком работы скрытого майнера.

Атака с использованием SilentCryptoMiner показывает, что киберпреступники продолжают совершенствовать свои методы, используя актуальные тренды в области интернет-цензуры. Под видом инструментов для обхода блокировок они заражают тысячи устройств, превращая их в скрытые фермы для добычи криптовалюты. Пользователям стоит быть предельно внимательными при скачивании программ, особенно если они требуют отключения антивируса или приходят из ненадёжных источников.

Наш процесс рецензирования основан на тщательном исследовании и объективности. Все материалы проходят многоуровневую проверку на соответствие высоким стандартам качества и точности, обеспечивая надёжную информацию для принятия обоснованных решений.

Леся – ведущий дата-аналитик в проекте VPRussia, обладает более чем 5-летним опытом в области анализа данных и разработки аналитических решений. С образованием в области математики и компьютерных наук, Леся специализируется на использовании Python, R и SQL для обработки и анализа больших данных. Её ключевые задачи включают сбор и анализ данных о пользователях VPN-сервисов, разработку моделей для оценки их эффективности, а также создание отчетов и визуализаций для команды и руководства.